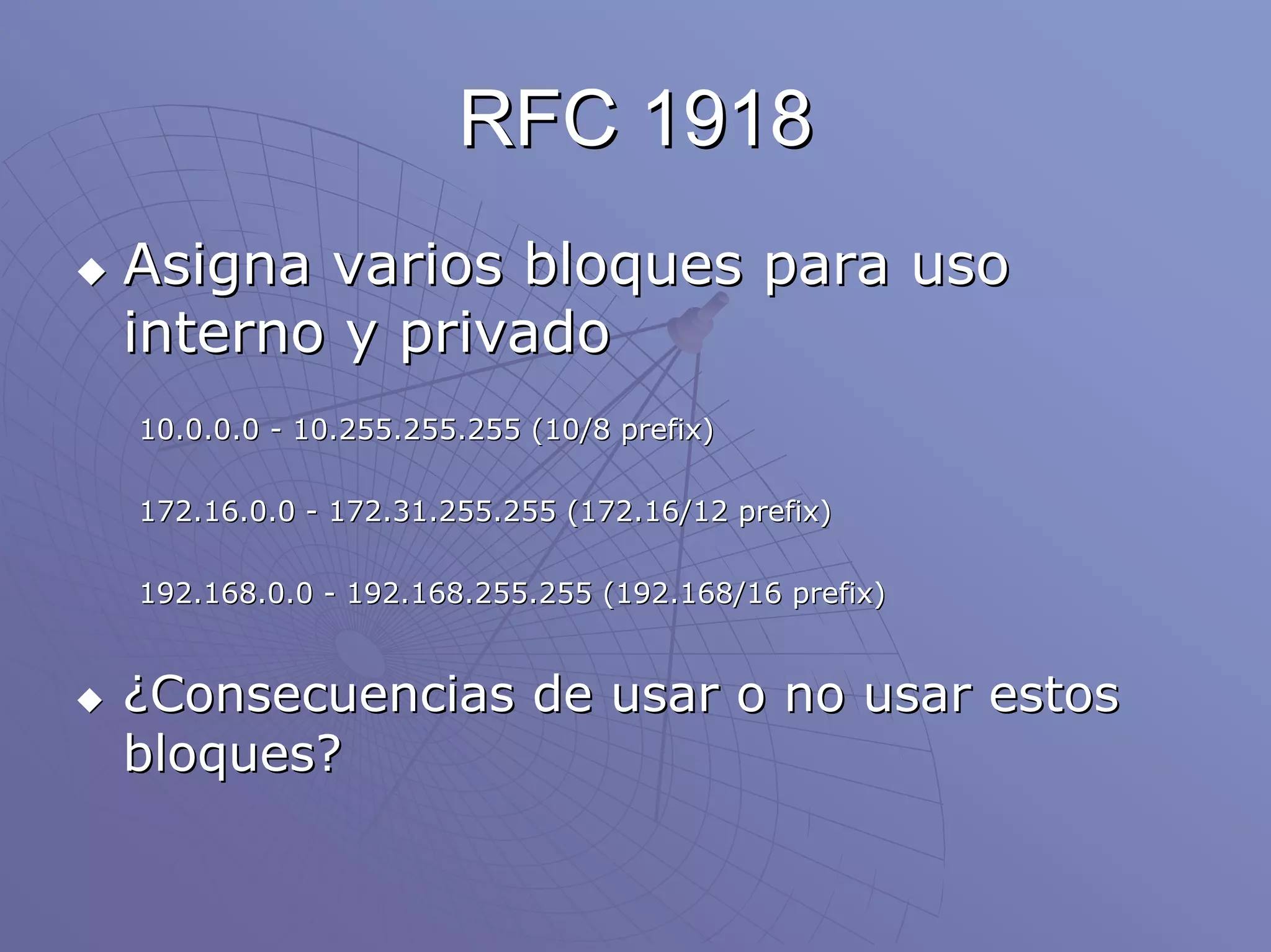

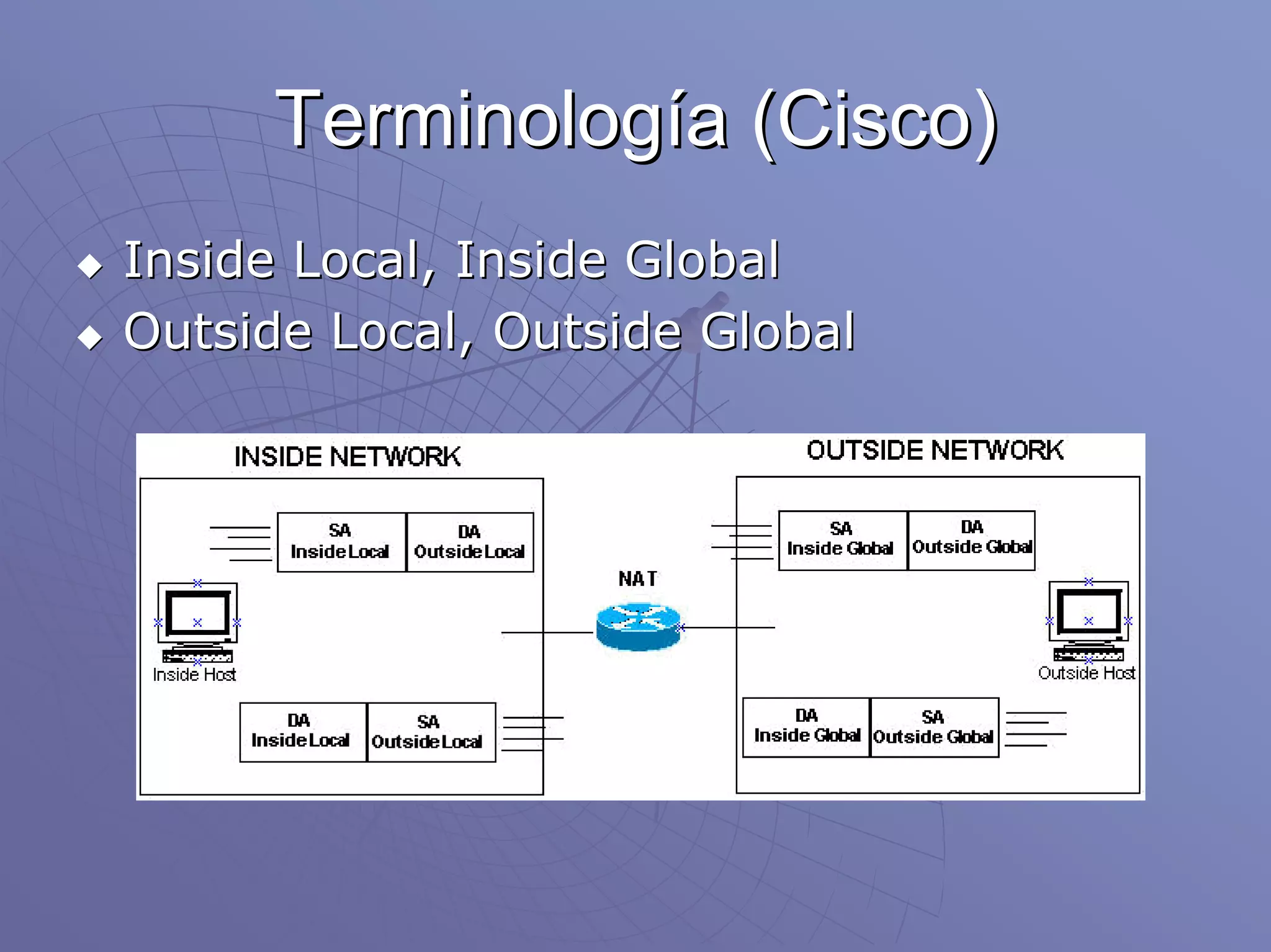

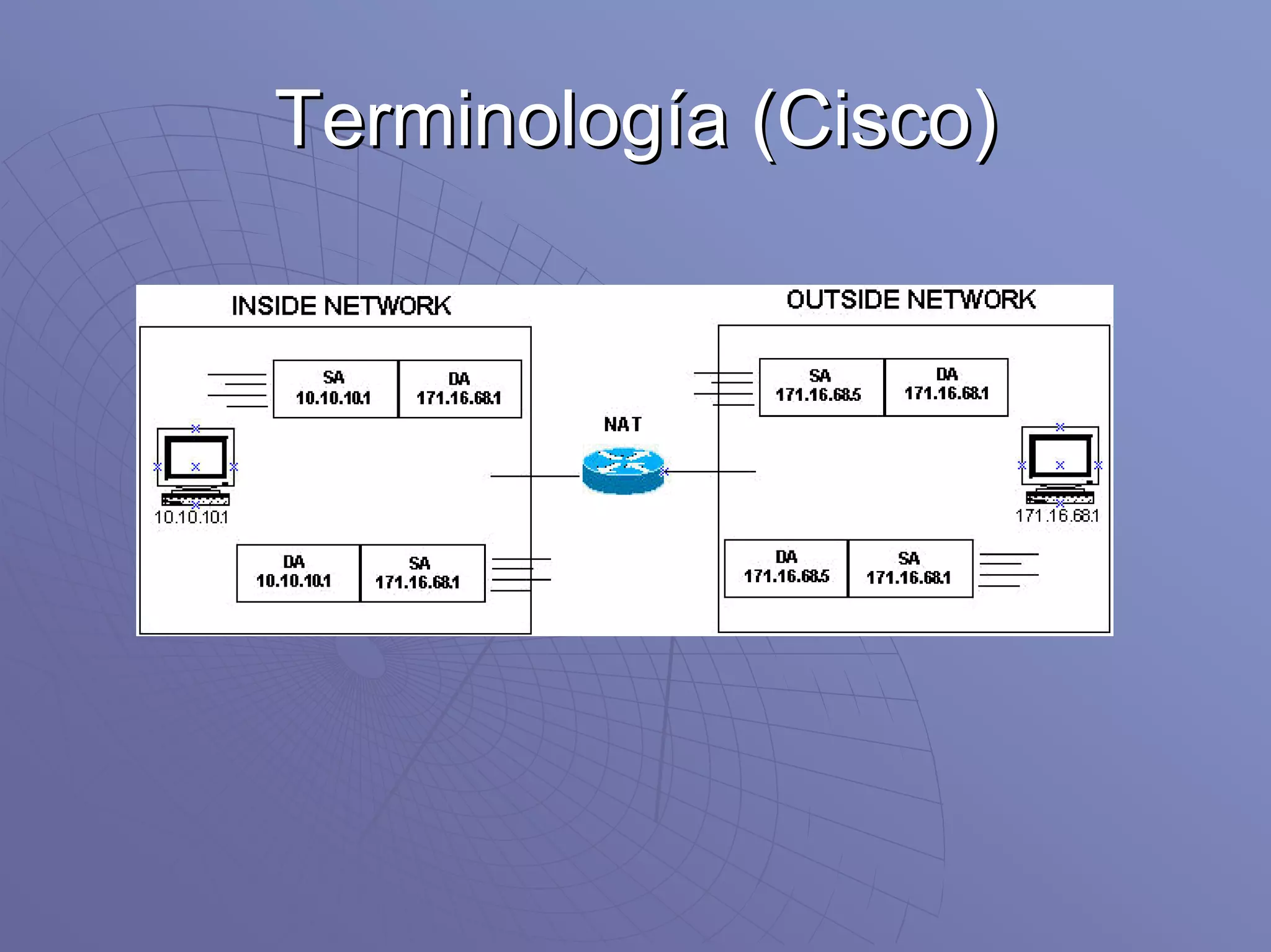

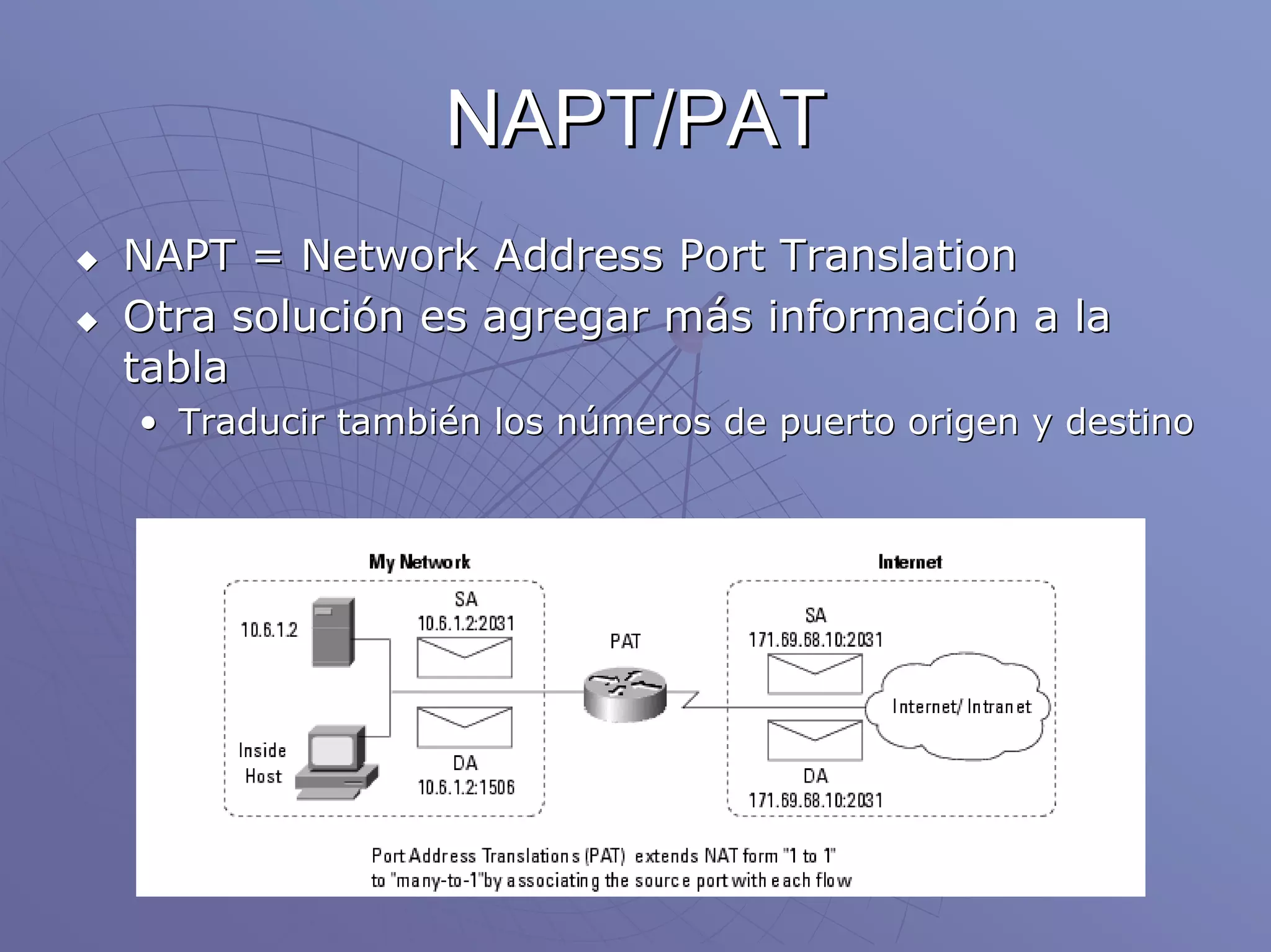

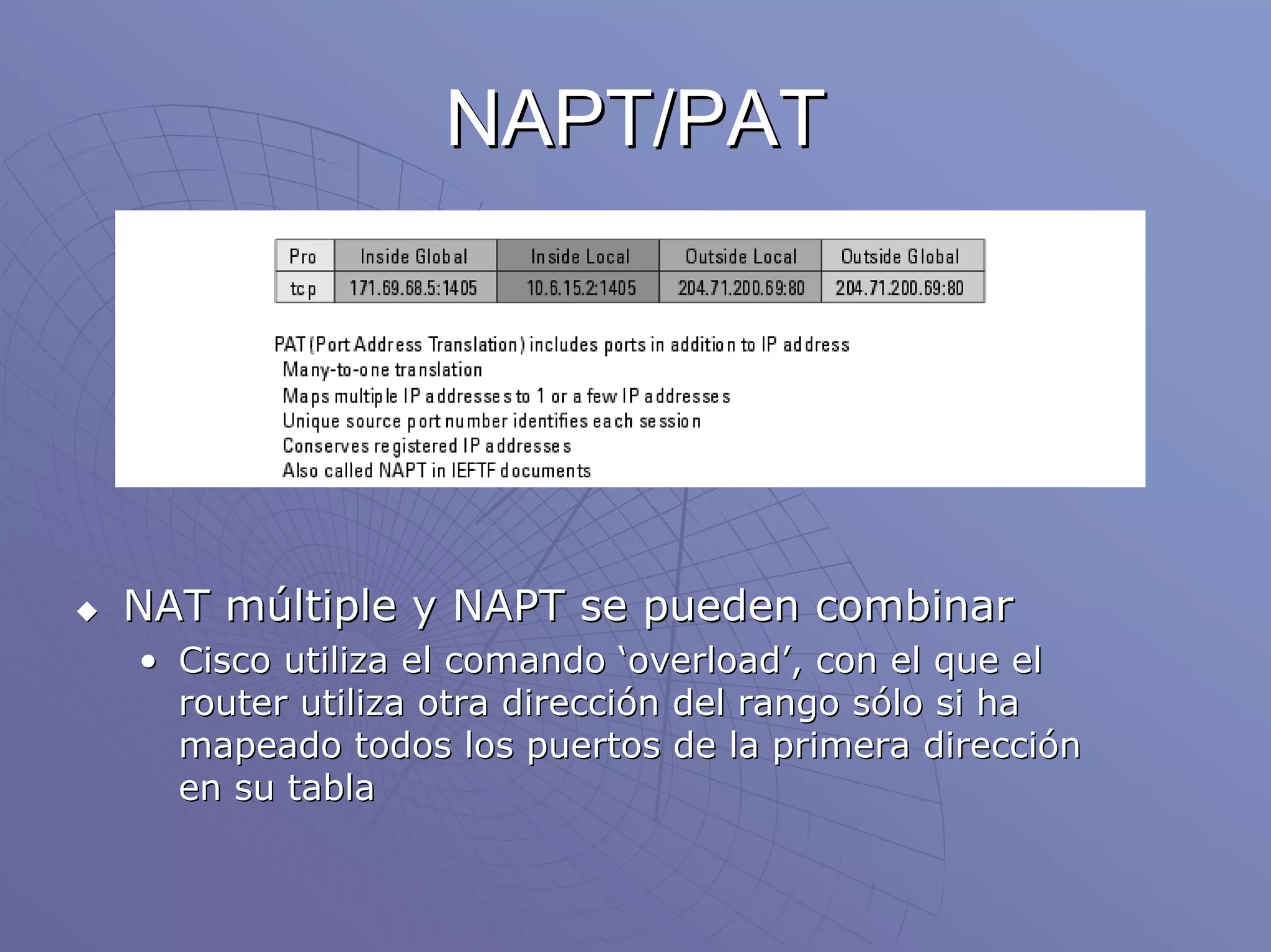

Network Address Translation (NAT) permite a las redes privadas usar direcciones IP privadas al traducirlas a direcciones públicas cuando se comunican con recursos externos. Esto ayuda a aliviar la escasez de direcciones IP públicas y mejora la seguridad al ocultar la topología interna. NAT funciona traduciendo las direcciones IP y, a veces, los puertos en la comunicación entre redes internas y externas. Sin embargo, NAT también presenta limitaciones para algunos protocolos y cuando los paquetes están cifrados.